Antes de todo decir que si vuestro Router-Wifi (o punto de acceso) tiene la opción Wpa o Wpa2 ¡¡utilizad ese protocolo¡¡, así os ahorrareis muchos quebraderos de cabeza y muchos de los pasos a seguir de este mini manual tendrán menos importancia. Sin embargo muchos conceptos de los que aquí voy a exponer pueden valer y de hecho pueden contribuir a mejorar la seguridad de vuestra red Inalámbrica independientemente del protocolo de seguridad utilizado.

Antes de todo decir que si vuestro Router-Wifi (o punto de acceso) tiene la opción Wpa o Wpa2 ¡¡utilizad ese protocolo¡¡, así os ahorrareis muchos quebraderos de cabeza y muchos de los pasos a seguir de este mini manual tendrán menos importancia. Sin embargo muchos conceptos de los que aquí voy a exponer pueden valer y de hecho pueden contribuir a mejorar la seguridad de vuestra red Inalámbrica independientemente del protocolo de seguridad utilizado.El protocolo de encriptación Wep es actualmente muy inseguro y hay herramientas incluidas en Livecd que corren bajo Linux que pueden romperlo en tan solo 5 minutos dependiendo de diferentes factores, por eso y para todos los que utilicéis este protocolo bien por desconocimiento o simplemente porque vuestro Punto de Acceso es antiguo y no podéis cambiarlo he decido hacer este manual para que al menos vuestra red Wifi este algo mas protegida ante posibles intrusos.

8 Puntos básicos para proteger una red Wifi a nivel de usuario.

1- Configuracion de fabrica: Tanto si tienes un Router-Wifi como un Punto de acceso debes de cambiar todos los valores por defecto que traen de fabrica como por ejemplo las contraseñas que suelen ser del tipo…User:Admin Pass:Admin o User:1234 Pass:1234, es muy importante cambiarlas por otras mas robustas con el objetivo de ponerselo mas difícil a un atacante.

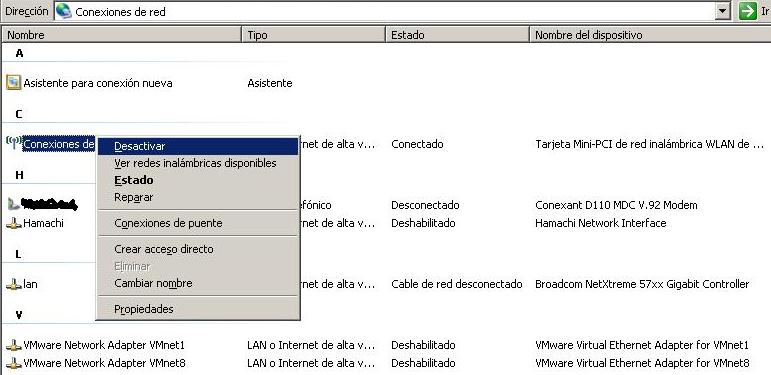

2- Filtro Mac: Esta opcion viene en todos los Router-Wifi y Puntos de acceso y es muy recomendable activarlo con el fin de que nuestro dispositivo rechaze todas las peticiones de conexion externas que provengan de una direccion Mac no autorizada por los filtros.

3- SSID Broadcast: Desactivar el broadcast es la mejor opcion para que nuestra ssid (nombre de la red wifi) no aparezca en los scanners, asi dificultaremos aunque sea parcialmente la identificacion de nuestro Router-wifi.

3.1- Cambiar el nombre que viene por defecto de fabrica como por ejemplo Wlan_xx o Jazztel_xx es tambien un punto importante dentro de la seguridad Wifi.

4- Deshabilita la administracion remota: muchos Routers-Wifi tienen abierto el puerto 23(Telnet) por defecto.

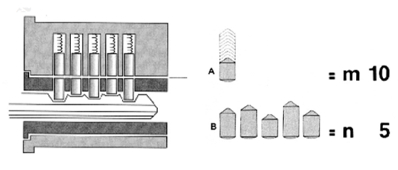

5- Reduce el alcanze de trasmision de tu antena Wifi: Con esto conseguiremos que nuestra antena tenga un radio de accion menor y por tanto menos cobertura hacia fuera, os puedo asegurar que con la mitad de potencia de trasmision de una antena comun que traen por defecto la mayoria de los Routers-Wifi de los ISP os llega perfectamente a toda la casa siempre y cuando sea un casita de entre unos 80 y 100 metros.

6- Si no vas a utilizar la Red Inalambrica desconectala: ¿Para que tenerla encendida si no la estas dando uso?.

7- Cambia las contraseñas de vez en cuando: Partimos de la base de que estamos utilizando el Protocolo Wep y todos sabemos que es altamente inseguro asi que cada cierto tiempo es recomendable cambiar las contraseñas, esto nos ayudara bastante y en muchos casos acabas aburriendo al atacante en cuestión.

7.1- Ni que decir tiene que aunque tu dispositivo venga ya encriptado desde fabrica hemos de cambiar la contraseña por otra diferente para asi evitar herramientas como Wifi Decrypter que incluso corren bajo Windows.

8- Deshabilita el DHCP: Al deshabilitar el DHCP nuestro Router-Wifi no dara direcciones IP automáticamente a todos los equipos que se conecten u intenten conectarse a nuestra red, eso dificultara en mayor o menor medida una intrusión dependiendo de quien sea el posible intruso, en el equipo atacante aparecera algo como: -Conexión limitada o nula-.

Estos son algunos puntos básicos (los que he creido mas importantes) que debemos tener en cuenta para proteger nuestra Red Wifi independientemente de que utilicemos el protocolo WEP - WPA -WPA2 aunque claro esta que este pequeño manual esta indicado para aquellos que todavia utilizan WEP porque a día de hoy una red WPA-WPA2 bien configurada es muy difícil de romper.

PD: Si tienes la opción de cambiarte a Wpa-Wpa2 hazlo cuanto antes, en caso contrario sigue este manual al pie de la letra y estarás mucho mas protegido. Claro esta y demás esta decir que un buen antivirus actualizado, y otras herramientas de seguridad que no vienen al caso en este articulo contribuirán decisivamente a proteger toda tu red de intrusos, otra cuestión y no por ello menos importante es el utilizar el sentido común ;-).

Espero que a todo el que lea este articulo le haya ayudado a proteger un poco mas su red wifi.

Por Admin.