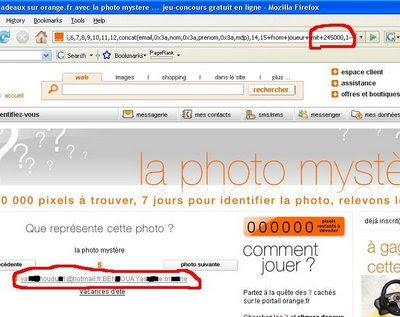

La gente de HackersBlog ha publicado una breve entrada en la que comentan que el sitio web de la operadora móvil francesa, Orange.fr, tiene una gravísima vulnerabilidad de inyección SQL que deja expuesto los datos de más de 245,000 cuentas asociados al sitio. Entre los datos, se incluye el nombre y apellido de la persona registrada, correo electrónico, y su contraseña (sí, en texto plano).

La gente de HackersBlog ha publicado una breve entrada en la que comentan que el sitio web de la operadora móvil francesa, Orange.fr, tiene una gravísima vulnerabilidad de inyección SQL que deja expuesto los datos de más de 245,000 cuentas asociados al sitio. Entre los datos, se incluye el nombre y apellido de la persona registrada, correo electrónico, y su contraseña (sí, en texto plano). El gran problema es que muchos usuarios suelen utilizar la misma contraseña para todos los servicios. Y en este caso, queda a la vista de cualquier atacante la contraseña y el correo electrónico de miles de usuarios. Muy grave.

El equipo de HackersBlogs ya ha dado aviso sobre este problema a la operadora, sin embargo, de momento no han recibido ninguna respuesta. Esperemos que los de Orange estén muy ocupados mejorando la seguridad de su sitio web.Fuente: http://www.hackersblog.org/2009/05/25/orange-is-so-cool/