Hoy voy a presentaros a un amigo llamado -Scanline- un Scanner de redes de la empresa de seguridad Foundstone la cual tiene otras muchas herramientas de seguridad nada despreciables y dignas de probar como mínimo. En fin, vamos a lo que nos trae este articulo.

Hoy voy a presentaros a un amigo llamado -Scanline- un Scanner de redes de la empresa de seguridad Foundstone la cual tiene otras muchas herramientas de seguridad nada despreciables y dignas de probar como mínimo. En fin, vamos a lo que nos trae este articulo.Entre las bondades de Scanline podremos encontrar el modificador (-b) que nos ayudara a recopilar los mensajes de bienvenida de los servicios que nos encontremos a nuestro paso durante el escaneo, como podréis deducir ya es un opción interesante ¿verdad?.

Otro hecho digno de mencionar es la fiabilidad con la que escanea los puertos UDP, no todos los Scanners tienen ese honor y Scanline pasa con nota alta en este aspecto, ademas y al contrario de lo que ocurre con Nmap, no requiere de la instalación de los drivers WinPCAP y por supuesto esta la rapidez con la que escanea la red (mucho mas rápido que Nmap para mi).

Bueno pues para empezar bajamos el scanner desde aqui descomprimimos el archivo y movemos el ejecutable llamado SL a C:\Documents and Settings\Tu usuario (esto lo hacemos así para que cuando ejecutemos el Símbolo de sistema de Windows no tengamos que ponernos a buscar el archivo) bueno si lo hacemos como hemos dicho no saldrá algo así.

Al escribir dentro del Símbolo de sistema el comando SL nos saldrá esta pantalla que veis a la izquierda que no es ni mas ni menos que la ayuda de este fabuloso Scanner de redes.

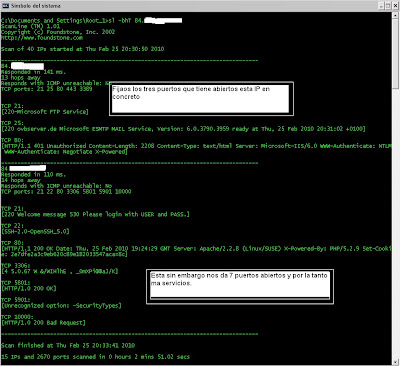

Ahora vamos a realizar un Scanner hacia una dirección IP cualquiera a ver que nos sale, para ello ejecutaremos los siguientes comandos (unos de muchos de los que podriamos combinar) seria algo como:

sl -bhT xxx.xxx.xxx.xxx

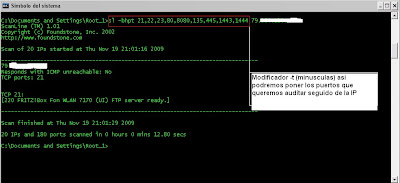

Si queremos hacer un scanner algo mas personalizado en vez de utilizar el modificador (-T) en mayúsculas lo haremos en minúsculas (-t) y añadiendo los puertos que queremos auditar, seria algo así:

Todo esto podemos hacerlo igualmente pero con Nombres de Dominio, por ejemplo: www.Mi_dominio.com saldría exactamente igual que con direcciones IP.

Bueno pues esto es todo de momento, si queréis una segunda parte solo tenéis que pedirla, saludos.