Conficker (o Downadup) se ha transformado en una verdadera epidemia tal y como lo indica nuestro Reporte de amenazas de Diciembre y, en los últimos días, sus creadores han puesto énfasis en multiplicar sus técnicas de infección, ampliándolas a través de recursos compartidos, explotación de claves débiles y a dispositivos de almacenamiento removibles.

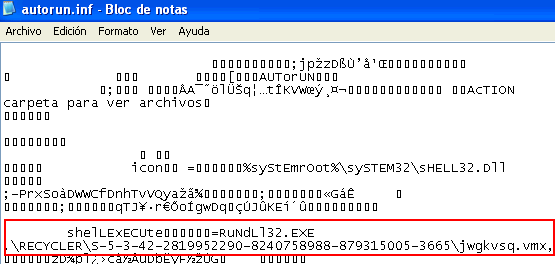

Conficker (o Downadup) se ha transformado en una verdadera epidemia tal y como lo indica nuestro Reporte de amenazas de Diciembre y, en los últimos días, sus creadores han puesto énfasis en multiplicar sus técnicas de infección, ampliándolas a través de recursos compartidos, explotación de claves débiles y a dispositivos de almacenamiento removibles. Este último caso es el que nos ocupa, ya que las nuevas variantes de Conficker han comenzado a utilizar al técnica de Autorun para maximizar las probabilidades de infección. A continuación vemos un archivo autorun.inf que aparentemente se encuentra dañado o que ha sido “cifrado” de alguna manera para que el mismo no sea válido:

Si se mira con atención, al final puede apreciarse que existen comandos válidos. En realidad, el archivo incluye código basura (una forma común de ofuscamiento). El sistema operativo, al no “comprender” su contenido, simplemente lo ignora y toma en consideración las líneas que es capaz de interpretar. Entonces, en realidad se trata de la ejecución automática del gusano (en este caso el archivo jwgkvsq.vmx, siendo este nombre aleatorio).

La explicación de porqué utilizar la conocida técnica de infección en dispositivos removibles es sencilla: supongamos que una organización protege adecuadamente sus recursos informáticos para evitar las infecciones originales de este gusano (actualización, firewall y antivirus), a través de la explotación de la vulnerabilidad en el protocolo RPC. Si fuera así, el gusano tendría un ciclo de vida corto.

Al incorporar nuevas técnica de infección, sus creadores se aseguran que de alguna manera, el gusano ingrese a las organizaciones protegidas, por métodos alternativos a los explotados originalmente.

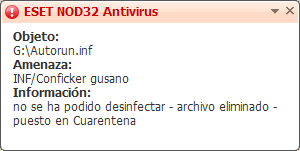

Esto es lo que le ha valido a Conficker para ser una de la amenazas de mayor reproducción y que más dolores de cabeza esté trayendo a los usuarios y administradores de red. Como siempre ESET NOD32 detecta Conficker y sus últimas variantes que utilizan Autorun, como puede verse a continuación:

Por favor no deje pasar más tiempo y tome las medidas preventivas necesarias porque parece que Conficker llego para quedarse un tiempo.

Fuente: http://blogs.eset-la.com/laboratorio/2009/01/16/conficker-atraves-autorun/

No hay comentarios:

Publicar un comentario